مذاکره با رویکرد دفاع در عمق

مذاکره با رویکرد دفاع در عمق نوشته دکتر مازیار میر

در استراتژی های نظامی دفاع در عمق یا Defense-in-Depth

دفاع در عمق یک استراتژی امینتی عنوان می نمایند،که به راهبرد امنیت عمیق هم شناخته میشود و به رویکردی نظامی و یا امینت سایبری اطلاق میشود که از لایههای چندگانه

بهعنوان نوعی از حفاظت بسیار پیشرفته و کلنگر قلمداد می گردد.

دفاع کلی و جزئی و دفاع پیشرفته لایهلایهای به سازمانها کمک میکند آسیبپذیری کمتری را تجربه نمایند و این مهم را می توان در حدود شش هزار سال قبل در نوشته های ژنرال

سان تزو و تفکرات او در چین باستان تاکنون ملاحظه نمود.

بهبیان دیگر اگر مهاجمی از یک یا دو یا سه لایه دفاعی هم بتواند بسختی عبور کند، ممکن است توسط لایه بعدی و یا بعدی کاملا محدود شده و شکست بخورد.

این وحدت رویه استراتژیک پشت میز مذاکره می تواند بسیار کاربردی و کارگشا و سازنده باشد .

آری در استراتژی های پیشرفته نظامی مجموعه فرآیندهای دفاعی که بهصورت چندلایه چیده شدهاند و همچنین نقش حفاظتی از دادهها را

به عهدهدارند. اگر مهاجم بتواند از یکی از لایههای دفاعی عبور کند، بلافاصله به سد لایه دوم و سوم و چهارم و….. روبرو شده و در نهایت شکست خواهد خورد و نابود می شود.

سالها در جنگ حهانی اول و دوم و…. دو طرف جنگ با چیدن لایه های گوناگون اجازه پیش روی و یا استقرار دشمن و یا تثبیت دشمن را به هیچ عنوان نمی دادند…..

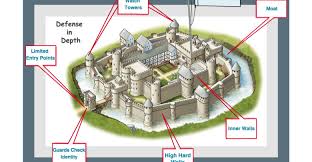

شاید وجه تسمیه ان این باشد که لایههای دفاعی در این روش مانند لایه های دفاعی یک قلعه قرون وسطایی طراحی و به کار برده می شود و برای نفوذ به قلعه های قرون وسطایی

شما باید از ده ها طونل و نقب و دره و خندق و عوارض طبیعی و……. عبور می کردید و در هر کدام هم امکان زمین گیر شدن یارانتان و کشته و یا اسیر شدن کاملامحتمل بود…..

اری ما هم در مسیر میز مذاکره و به عنوان یک استراتزی کاملا تخصصی و حرفه ای می توانیم از دفاع در عمق و یا با رویکرد قلعه طرف مقابل را کاملا زمین گیر کنیم.

مذاکره با رویکرد دفاع در عمق نوشته دکتر مازیار میر

تکامل استراتژیهای دفاع در عمق

در سیر تکامل دفاع در عمق و یا رویکرد قلعه به چند راهکار امنیتی و مشابه ان در اصول و فنون مذاکره می پردازم

اول دراهکار امنیتیاند پوینت نرمافزارهای آنتیویروس و شناسایی و پاسخ اندپوینت (EDR)

دوم ابزارهای مدیریت پچ وظیفهدارند کاربران و نرمافزارها را بهروز نگهداشته

سوم راهحلهای امنیتی شبکه فایروالها، VPN ها، VLAN ها، و غیره

چهارم ابزارهای تشخیص/پیشگیری از نفوذ (IDS/IPS)

راهکارهای اساسی در مذاکره با رویکرد دفاع در عمق تمرکز روی استراتژی های بیشتر و بهتر و تبیین آنها در طی مسیر عملکردی و همچنین تمرکز بیشتر روی اقدامات پیش از مذاکره

است. احراز هویت سه بعدی و دقیق و پیشرفته از مذاکره کنندگان و نفوذ در انان و شناسایی دقیق نقطه ضعف ها و نقطه قوت آنها و همچنین استفاده از غافلگیری مضاعف و

همچنین ترسیم داستانهای مورد پسند این افراد و شوخی های مورد علاقه و یا تنفر و انزجار های احتمالی….

مذاکره با رویکرد دفاع در عمق نوشته دکتر مازیار میر

معماری حرفه ای دفاع در عمق

کنترل فیزیکی این نوع کنترل شامل جلوگیری از دسترسی فیزیکی به دستگاهها است که میتواند شامل مراقبت انسانی، مخفی کردن یا قفلکردن دستگاهها باشد

کنترل فنی شامل نرمافزار یا سختافزارهایی مثل فایروال یا آنتیویروس است که از حفاظت از سیستمها یا منابع حساس محافظت میکنند.

کنترلهای مدیریتی شامل شاخصههای امنیتی مانند دستورالعمل، خطمشی گذاریها یا فرآیندهایی که مستقیماً بر روی عملکرد کارکنان اعمال میشود.

مدلهای قدیمیتر امنیت فناوری اطلاعات مبتنی بر محیط، که برای کنترل دسترسی به شبکههای سازمانی قابلاعتماد طراحیشدهاند، برای دنیای دیجیتال مناسب نیستند. امروزه،

کسبوکارها برنامههای کاربردی را در مراکز داده شرکتی، سرویسهای ابری خصوصی و عمومی (AWS، Azure، GCP و غیره) توسعه و استقرار میدهند. بیشتر کسبوکارها

درحالتوسعه استراتژیهای دفاعی عمیق خود برای محافظت از سرور ابری و دفاع در برابر بردارهای حمله جدید همراه با تحول دیجیتال هستند.

اینکه نرمافزارهای روی سرور داخلی یا ابری باشند تفاوت چندانی نمیکند، تاریخ نشان داده همیشه مهاجمانی هستند که پنهانی نفوذ کنند بهعنوانمثال در واقعه solar winds در

سال ۲۰۲۰ هجده هزار شرکت به مدت ۹ ماه بهصورت مخفیانه تحت نفوذ قرار گرفتند.

اصول کلیدی یک استراتژی مدرن دفاع در عمق عبارتاند از:

حفاظت ویژه از دسترسیهای خاص

برخی از حسابهای کاربری مانند مدیر IT یا مدیرعامل به تمام بخشهای شبکه دسترسی کامل دارند. برای این اکانتها باید تدابیر ویژه حفاظتی که ممکن است توسط عامل انسانی یا

بهصورت نرمافزاری کنترل و پردازش میشوند در نظر گرفت. در اصول مذاکرات حرفه ای کاملا از بارباروسای دیگری می توان حداکثر استفاده را نمود….

مذاکره با رویکرد دفاع در عمق نوشته دکتر مازیار میر

مهر و موم lockdown کردناند پوینتهای حساس

کاربران با دسترسی خاص باید با شبکه به نحوی روابط یکطرفه داشته و درزمانی که نفوذی به شبکه داخلی شکل گرفت و یا شبکه تحت آلودگی بدافزار و باج افزار قرار گرفت از گزند

آلودگی در امان باشند د راصول و فنون مذاکره تعویض تیم مذاکره کننده در میانه مذاکره شگرد مناسبی نبوده و نیست اما شاید کاملا اجتناب ناپذیر باشد

فعال کردن احراز هویت چندعاملی تطبیقی

از اطلاعات متنی (موقعیت، زمان روز، آدرس IP، نوع دستگاه و غیره) استفاده کنید تا تعیین کنید کدام عوامل احراز هویت برای یک کاربر خاص در یک موقعیت خاص اعمال شود.

در مذاکره هم باید از این رویکرد حداکثر استفاده را برد ارسال اطلاعات طبقه بندی شده و کاملا غلط و یا بنا به استراتزی های خودتان استفاده از اصل غافلگیری و فریب و همچنین

عدم افشای اطلاعات حساس و سرنوشت ساز و یا احتمالا ارسال اطلاعات سوخته .

عقب نشینی از همه زمینهای بازی و مواظع خود و حتی منافع در جهت دفاع در عمق در اصول و فنون مذاکره بسیار رایج است اما شاید برای برخی وطن پرستان دادن زمین وطن

بسیار سخت باشند و نتوانند در این بازی خوش بدرخشند …

آنچه که در این میان برای ما بسیار مهم بازی در زمین خودمان با رویکرد کمتر از حقیقت خود را پشت میز مذاکره به طرف یا طرفهای مقابل نشان دادن است نحوه اجرا و بیان و نحوه

گفتمان ما بسیار بسیار مهم و حیاتی است….